BRUSELAS (apro).- Mucho se ha criticado en la prensa internacional el reporte desclasificado que difundió el pasado 6 de enero la inteligencia estadunidense, en el que se acusa al gobierno del presidente Vladimir Putin –y a él personalmente– de haber ordenado la operación de hackeo contra la campaña de la candidata demócrata Hillary Clinton en las elecciones presidenciales, asunto que ya había llevado al presidente Barack Obama a imponer sanciones a 35 diplomáticos y cuatro funcionarios de inteligencia rusos, entre otras personas y entidades, el 29 de diciembre.

Al reporte se le cuestiona que no ofrece pruebas irrefutables de la responsabilidad del presidente ruso o su gobierno en tales ataques cibernéticos.

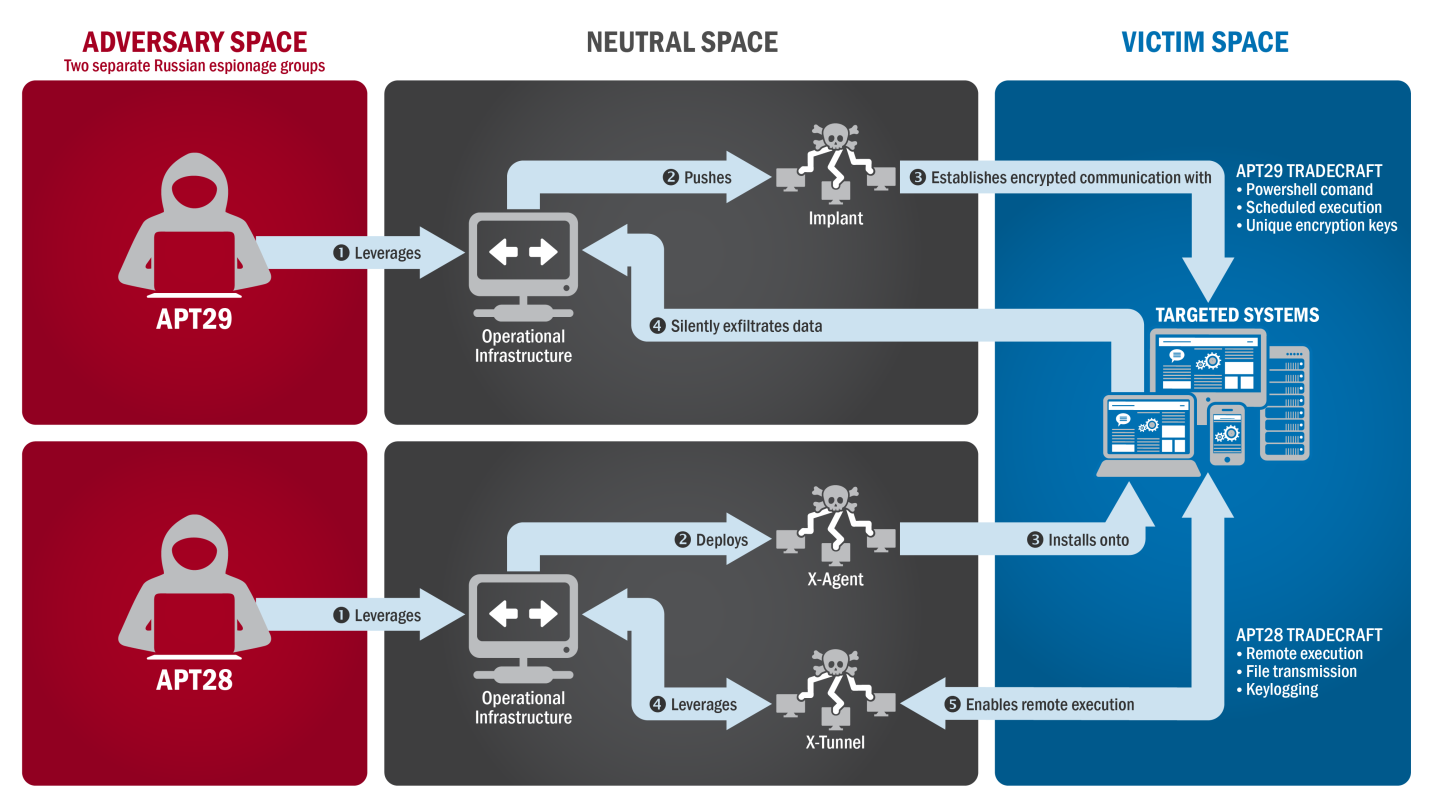

Parece difícil obtener esos elementos debido a la propia naturaleza de tales operaciones. Sin embargo, las principales compañías globales de ciberseguridad que han analizado ese prolongado ataque informático –inició en la primavera de 2015– han hallado y publicado significativos indicadores de índole técnica que apuntan hacia dos unidades de hackers con cierta conexión con los cuerpos de información rusos: el Servicio de Seguridad Federal o FSB en ruso (civil) y el Departamento Central de Inteligencia o GRU (militar).

Esas “unidades” de piratas informáticos son conocidas por las “policías” cibernéticas privadas –como las empresas CrowdStrike, fundada por un exjefe de ciberseguridad del FBI, o FireEye– bajo los nombres de Fancy Bear (o Amenaza Constante y Persiste 28) y Cozy Bear (o Amenaza Constante y Persistente 29).

La primera de ellas, Fancy Bear –que accedió a los archivos demócratas después de Cozy Bear, según los análisis técnicos– lleva mucho tiempo asaltando y hurgando con una agresividad y capacidades extraordinarias los sistemas de comunicación de gobiernos y entidades occidentales como la OTAN o la Organización para la Seguridad y la Cooperación en Europa (OSCE).

Los expertos en ciberseguridad le siguen la pista a Fancy Bear desde 2007, cuando emergió como un grupo hacker comprometido en el espionaje contra objetivos políticos y militares percibidos como opositores al gobierno de Moscú. Tras cada uno de sus ataques los investigadores han podido identificar su modus operandi a través de las “huellas” que ha dejado en las herramientas tecnológicas que usa. Se le relaciona principalmente con el GRU.

Un caso reciente que muestra la red de intereses en juego detrás de Fancy Bear es el hackeo contra el sitio de investigación británico Bellingcat, el cual comenzó en febrero de 2015, casi en la misma época que comenzó el hackeo a la campaña demócrata.

Bellingcat ha realizado una importante cobertura sobre el derribo del vuelo MH17 de Malaysia Airlines el 17 de julio de 2014 en Ucrania (partió del aeropuerto de Ámsterdam) y el probable involucramiento ruso.

Utilizando información de fuentes abiertas y tecnología de cartografía, el portal ha presentado material sobre la supuesta presencia de militares rusos en el este de Ucrania. Bellingcat sostiene que fue un misil tierra-aire provisto por Rusia y disparado desde territorio rebelde pro-ruso el que derribó al vuelo MH17, versión que siempre ha negado el Kremlin.

El fundador del portal, Eliot Higgins, fue incluido oficialmente como colaborador del International Joint Investigation Team que llevó la investigación criminal y que el 28 de septiembre pasado llegó a la conclusión de que el vuelo fue derribado por un misil ruso aunque declinó nombrar al culpable del lanzamiento.

Bellingcat fue blanco de “actores amenazantes rusos”, según un reporte de la compañía Threat Connect. El portal fue primero blanco de una campaña de spearphishing en 2015, “consistente con las tácticas, técnicas y procedimientos de Fancy Bear”. Los hackers enviaron correos falsos con la intención de infiltrar las computadoras de las víctimas una vez que los objetivos accedieran a las ligas que dirigían a páginas fraudulentas.

En febrero de 2016 Bellingcat sufrió otra serie de ataques, esta vez de CyberBerkut, que se describe a sí mismo como un grupo pro-ruso de hackers ucranianos. Retoma su nombre de la antigua policía antidisturbios de Ucrania que disolvió el gobierno nacionalista anti-Moscú. Sus ataques cibernéticos se caracterizan por su agresividad contra el gobierno de Kiev y objetivos pro-occidentales en Europa del este.

Los ataques de CyberBerkut fueron dirigidos contra Ruslan Leviev, un colaborador de Bellingcat basado en Rusia. En esa ocasión CyberBerkut invalidó el portal de Bellingcat, extrajo información personal de Leviev y la filtró.

Entre febrero de 2015 y julio de 2016, Eliot Higgins, Aric Toler y Veli-Peka Kivimaki, tres investigadores de Bellingcat que han escrito sobre el tema, recibieron numerosos correos spearphishing. La mayor parte de la actividad tuvo lugar entre febrero y septiembre de 2015 y se reanudó en mayo de 2016.

Llama la atención que la campaña de Fancy Bear tuvo una actividad intensa durante seis meses y luego paró de tajo. Poco después, a principios de 2016, comenzaron los ataques de CyberBerkut y en mayo del mismo año Fancy Bear retomó sus actividades de sparephishing hasta julio.

La compañía juzga que ambos ataques tienen orígenes relacionados y plantea dos escenarios:

El primero es que Fancy Bear y CyberBerkut coordinaron sus operaciones.

La lógica es la siguiente: cuando la campaña de sparephishing de Fancy Bear no dio los resultados esperados, CyberBerkut entró en acción más agresivamente contra Leviev, que al vivir en Rusia permitió a los “actores estatales” rusos disponer de herramientas adicionales de hackeo con las que pudieron interceptar los mensajes de texto que la doble autentificación requería para ingresar a su correo. O directamente pudieron acceder a los servidores de Yandex, un servicio ruso de mensajería donde Leviev tenía una cuenta.

Si esto sucedió así –refiere Threat Connect–, significa que CyberBerkut funciona como una “opción estratégica y atacante real, y está sujeto a un grado de dirección y control de Moscú más grande” del que se pensaba.

El segundo escenario es que se trate de ataques separados: el de Fancy Bear se enfoca en responder a la cobertura de Bellingcat sobre el derribo del MH17 y la investigación del International Joint Investigation Team, y el de CyberBerkut fue dirigido a Leviev por su notas relacionadas con la participación del ejército ruso en el este de Ucrania, por lo que sólo tenía como propósito hostigar a un periodista. A su información personal en Yandex pudo haber accedido con el apoyo de amigos del periodista en Moscú.

En este escenario –afirma la compañía–, CyberBerkut está promoviendo los intereses de Moscú y tiene relación con los servicios de inteligencia rusos, pero es todavía un grupo distinto.

Los expertos de la compañía encontraron “sorprendentes” coincidencias entre los “patrones de registro de infraestructura” utilizados por ambos grupos. Pero también coinciden con los utilizados por DCLeaks, el sitio creado para filtrar la información extraída a los demócratas estadunidenses (también la divulgaría Wikileaks).

Los hallazgos no se detienen ahí. Los técnicos analizaron archivos de memoria temporal (cache) provenientes de varios documentos filtrados en el sitio de DCLeaks que fueron robados a una organización afiliada al multimillonario estadunidense George Soros. CyberBerkut también publicó archivos supuestamente asociados con Soros a principios de 2016.

Un investigador de la compañía checa de cyberseguridad ESET, Anton Cherepanov, descubrió que las filtraciones de DCLeaks y CyberBerkut contienen documentos “similares”. Threat Connect señala que la adquisición y publicación de documentos que coinciden en blanco y contenido podría ser “indicativo” de una conexión entre ambas entidades.

Más aún: la compañía encontró conexiones informáticas entre DCLeaks y Guccifer 2.0, la persona que desde el anonimato ha declarado a la prensa haber hackeado a los demócratas, y entre Guccifer 2.0 y Fancy Bear. Por lo tanto –refiere Threat Connect–, la coincidencia entre los documentos filtrados “sugiere” que tanto CyberBerkut como DCLeaks obtuvieron su información de la misma fuente original: Fancy Bear.

En octubre pasado, un colaborador de Bellingcat recibió un nuevo mensaje de spearphishing en el que una página falsa de los servicios de seguridad de Google solicita un cambio de contraseña, como lo hizo Fancy Bear en su anterior campaña. El mensaje fue enviado desde el servidor ruso de Yandex.

Threat Connect advirtió: “Este es el primer ataque de spearphishing contra Bellingcat desde julio de 2016, y sugiere que la actividad de Fancy Bear contra el portal está nuevamente en marcha”. En ese momento, las compañías de cyberseguridad ya habían identificado a Fancy Bear como el responsable del hackeo en contra de los demócratas.

*Esta columna Europafocus fue publicada el 12 de enero de 2017 en el portal de la revista PROCESO. Aquí puedes leer el texto original➤